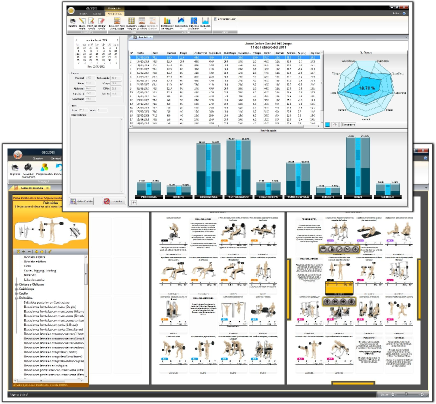

Ya está disponible la nueva versión del programa Géclides desde www.idercan.com y www.geclides.com. Una versión que sin duda trae muchas novedades, entre las que caben destacar el ATX y el GPA.

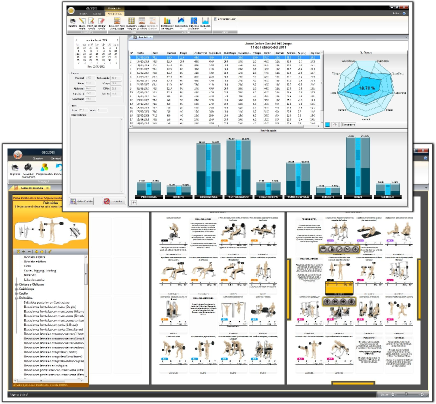

El ATX es un asistente que facilita la creación de tablas de entrenamiento mediante un sencillo interfaz de usuario, desde el cual puedes indicar los días de entreno y los grupos musculares a trabajar. GÉCLIDES creará una nueva tabla de entrenamiento con los ejercicios correspondientes a los grupos musculares indicados.

El ATX es un asistente que facilita la creación de tablas de entrenamiento mediante un sencillo interfaz de usuario, desde el cual puedes indicar los días de entreno y los grupos musculares a trabajar. GÉCLIDES creará una nueva tabla de entrenamiento con los ejercicios correspondientes a los grupos musculares indicados.

Una vez creada la tabla, si es preciso se pueden modificar, sustituir o añadir nuevos ejercicios.

Además de indicar días de entreno y grupos musculares, también permite especificar las técnicas de entrenamiento necesarias, es decir, se pueden crear tablas de ejercicios individuales o con superseries, triseries y circuitos.

Además del ATX, hemos incorporado una opción muy atractiva, que está triunfando entre los usuarios de Géclides, se trata del GPA (Generador de Programas Alternativos).

El GPA es un sistema totalmente innovador desarrollado por IDERCAN, mediante el cual y con tan solo pulsar un clic, podrás disponer de una tabla de entrenamiento 100% compatible a una ya existente.

Por ejemplo, si tenemos una "Tabla de Volumen" compuesta de 30 ejercicios repartidos en los correspondientes días de entreno, utilizando el GPA, Géclides creará otra tabla alternativa que sera 100% compatible con la anterior, es decir, seguirá siendo una "Tabla de Volumen" con los mismos grupos musculares, pero con distintos ejercicios.

Y otras muchas novedades como son el "Etiquetador de ejercicios", "El Gestor de notas predefinidas", el trabajo con "Pirámides de gran tamaño ascendentes, descendentes, truncadas", el "Panel flotante de ejercicios", el "Panorama Panel" para una fácil y rápida entrada de los valores de ejecución (series, repeticiones, peso y tiempo), el sistema de edición "Multipáginas", y muchas más ...

Y otras muchas novedades como son el "Etiquetador de ejercicios", "El Gestor de notas predefinidas", el trabajo con "Pirámides de gran tamaño ascendentes, descendentes, truncadas", el "Panel flotante de ejercicios", el "Panorama Panel" para una fácil y rápida entrada de los valores de ejecución (series, repeticiones, peso y tiempo), el sistema de edición "Multipáginas", y muchas más ...

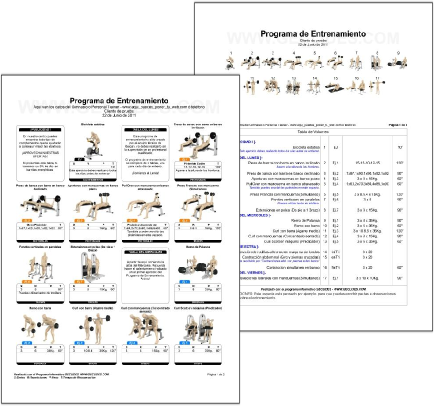

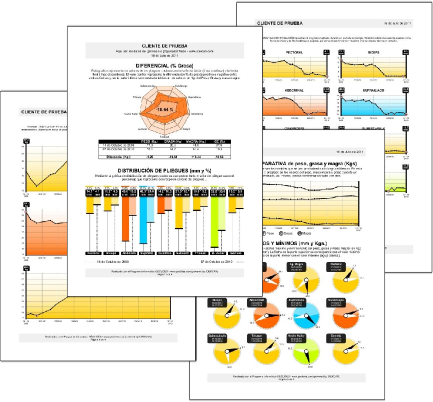

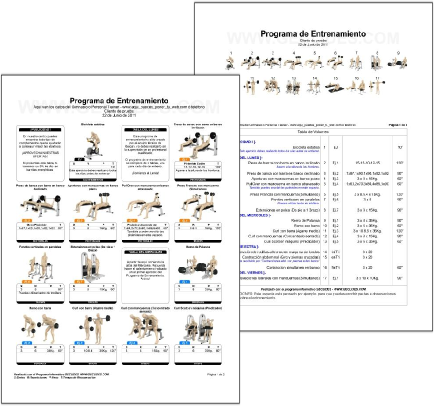

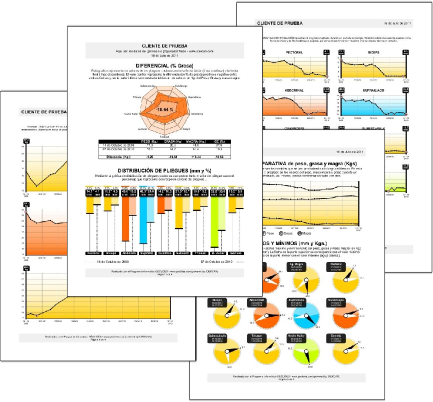

Desde la propia web de www.idercan.com se puede ver un video demostrativo, así como descargar rutinas de entrenamiento de muestra en formato PDF, un informe gráfico de plicometría o el dossier informativo.

Desde la propia web de www.idercan.com se puede ver un video demostrativo, así como descargar rutinas de entrenamiento de muestra en formato PDF, un informe gráfico de plicometría o el dossier informativo.

El ATX es un asistente que facilita la creación de tablas de entrenamiento mediante un sencillo interfaz de usuario, desde el cual puedes indicar los días de entreno y los grupos musculares a trabajar. GÉCLIDES creará una nueva tabla de entrenamiento con los ejercicios correspondientes a los grupos musculares indicados.

El ATX es un asistente que facilita la creación de tablas de entrenamiento mediante un sencillo interfaz de usuario, desde el cual puedes indicar los días de entreno y los grupos musculares a trabajar. GÉCLIDES creará una nueva tabla de entrenamiento con los ejercicios correspondientes a los grupos musculares indicados.Una vez creada la tabla, si es preciso se pueden modificar, sustituir o añadir nuevos ejercicios.

Además de indicar días de entreno y grupos musculares, también permite especificar las técnicas de entrenamiento necesarias, es decir, se pueden crear tablas de ejercicios individuales o con superseries, triseries y circuitos.

Además del ATX, hemos incorporado una opción muy atractiva, que está triunfando entre los usuarios de Géclides, se trata del GPA (Generador de Programas Alternativos).

El GPA es un sistema totalmente innovador desarrollado por IDERCAN, mediante el cual y con tan solo pulsar un clic, podrás disponer de una tabla de entrenamiento 100% compatible a una ya existente.

Por ejemplo, si tenemos una "Tabla de Volumen" compuesta de 30 ejercicios repartidos en los correspondientes días de entreno, utilizando el GPA, Géclides creará otra tabla alternativa que sera 100% compatible con la anterior, es decir, seguirá siendo una "Tabla de Volumen" con los mismos grupos musculares, pero con distintos ejercicios.

Y otras muchas novedades como son el "Etiquetador de ejercicios", "El Gestor de notas predefinidas", el trabajo con "Pirámides de gran tamaño ascendentes, descendentes, truncadas", el "Panel flotante de ejercicios", el "Panorama Panel" para una fácil y rápida entrada de los valores de ejecución (series, repeticiones, peso y tiempo), el sistema de edición "Multipáginas", y muchas más ...

Y otras muchas novedades como son el "Etiquetador de ejercicios", "El Gestor de notas predefinidas", el trabajo con "Pirámides de gran tamaño ascendentes, descendentes, truncadas", el "Panel flotante de ejercicios", el "Panorama Panel" para una fácil y rápida entrada de los valores de ejecución (series, repeticiones, peso y tiempo), el sistema de edición "Multipáginas", y muchas más ... Desde la propia web de www.idercan.com se puede ver un video demostrativo, así como descargar rutinas de entrenamiento de muestra en formato PDF, un informe gráfico de plicometría o el dossier informativo.

Desde la propia web de www.idercan.com se puede ver un video demostrativo, así como descargar rutinas de entrenamiento de muestra en formato PDF, un informe gráfico de plicometría o el dossier informativo.

Comentarios

Publicar un comentario